Sommaire

Enlèvement du cofondateur de Ledger : quid des données personnelles des dirigeants fortunés ?

Le 21 janvier 2025, David Balland, cofondateur de Ledger, et sa femme sont enlevés à leur domicile par un commando armé. Rançon exigée : 10 millions de dollars en cryptomonnaie. Une scène de film. Mais derrière ce drame, on ne peut s'empêcher de se demander : comment les criminels ont-ils su où aller ?

David Balland n’était pas un entrepreneur crypto flamboyant, étalant sa réussite sur les réseaux. Pas du genre à alimenter un compte Instagram entre Lamborghini et séminaires à Dubaï. Il menait une vie tranquille, loin des projecteurs. Pourtant, ses ravisseurs semblaient savoir exactement où frapper.

Adresses récupérées dans des bases de données fuitées, fichiers accessibles sur des registres officiels, métadonnées laissées sur des sites sans y penser. Les données personnelles sont devenues un facteur de risque physique.

Quels types de données ?

Manon El Assaidi, notre directrice des opérations, a traité de nombreux cas de ce type en utilisant ce qu’on appelle l’« OSINT » (Open Source Intelligence), ou en français le « renseignement d’origine sources ouvertes ».

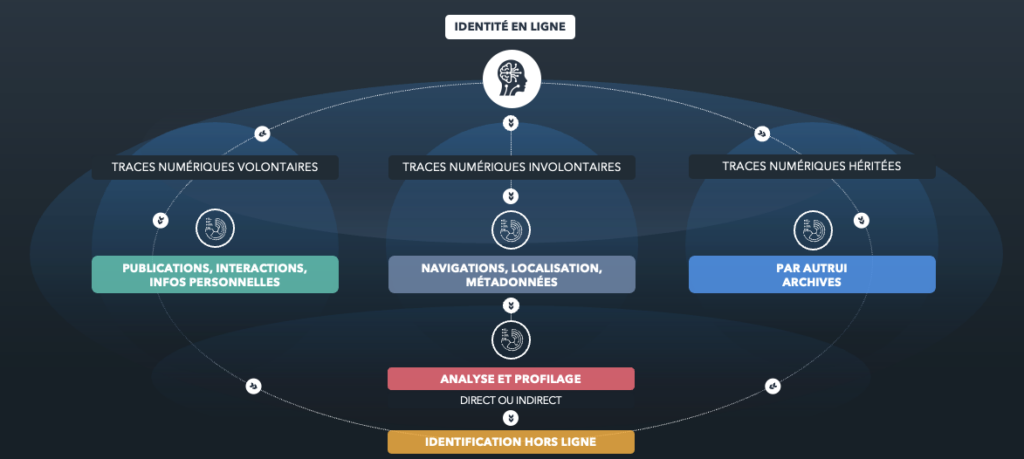

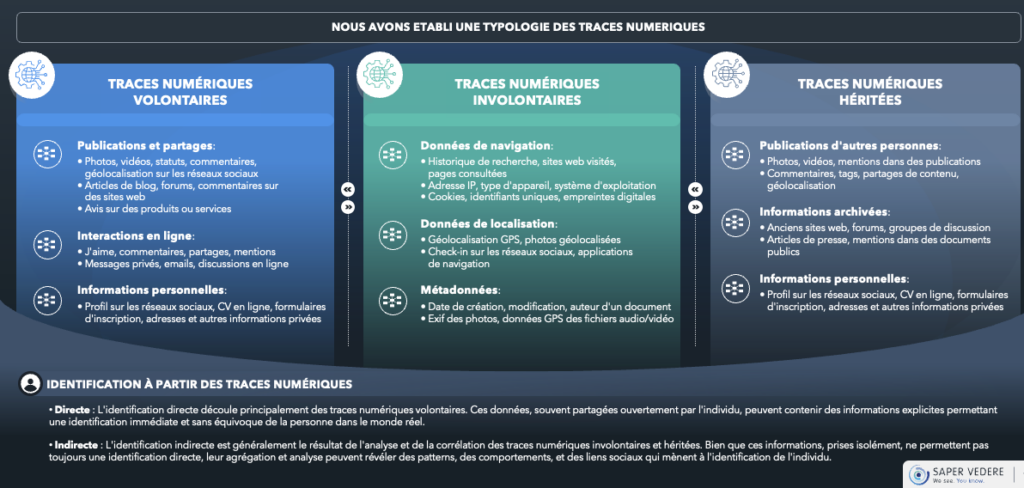

On distingue trois types de traces numériques :

- Traces numériques volontaires : les informations que nous partageons intentionnellement en ligne, telles que les publications sur les réseaux sociaux.

- Traces numériques involontaires : les données collectées sans notre intention explicite, comme les métadonnées associées aux fichiers ou les informations de navigation.

- Traces numériques héritées : les informations nous concernant publiées par d’autres, comme des photos ou des mentions.

Ces traces peuvent effectivement révéler des informations sensibles. Par exemple, une photo de maison partagée sur un réseau social (trace volontaire) peut contenir des métadonnées de géolocalisation (trace involontaire), potentiellement exploitables par des individus malveillants.

Il est donc essentiel de gérer attentivement ces traces pour protéger notre vie privée et notre sécurité en ligne.

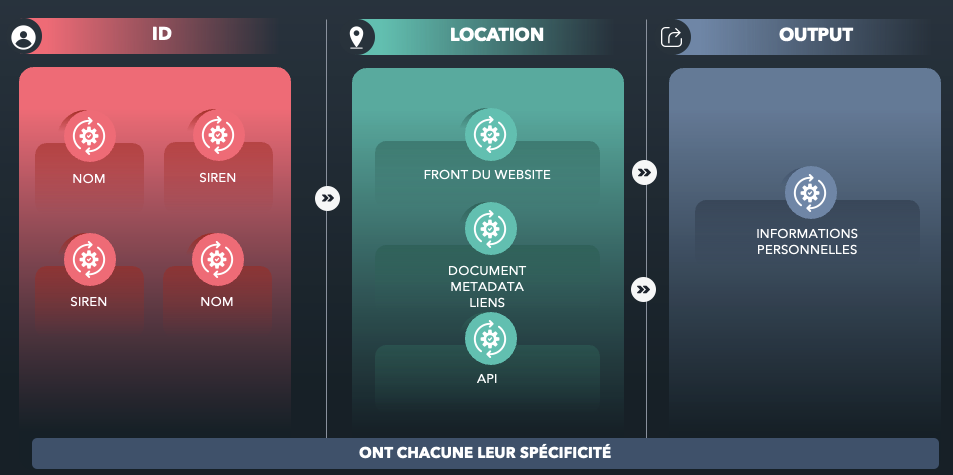

Comment se servir de données pour passer d'une metadonnée à l'autre ?

On recherche des données spécifiques via divers éléments, puis on exploite des variables communes entre deux réseaux de métadonnées pour obtenir des informations supplémentaires sur quelqu’un.

Par exemple, j’identifie dans les données d’entreprises le nom d’un dirigeant. Ce dirigeant a une présence sur LinkedIn, où je récupère ses postes précédents et les personnes avec lesquelles il interagit. Grâce à cela, j’identifie des frères et sœurs. Ces frères et sœurs ont des photographies sur Facebook qui montrent un dîner de famille avec des données permettant de géolocaliser la maison du dirigeant.

Les exemples qu'on peut ainsi trouver dans les bases de données d'entreprise :

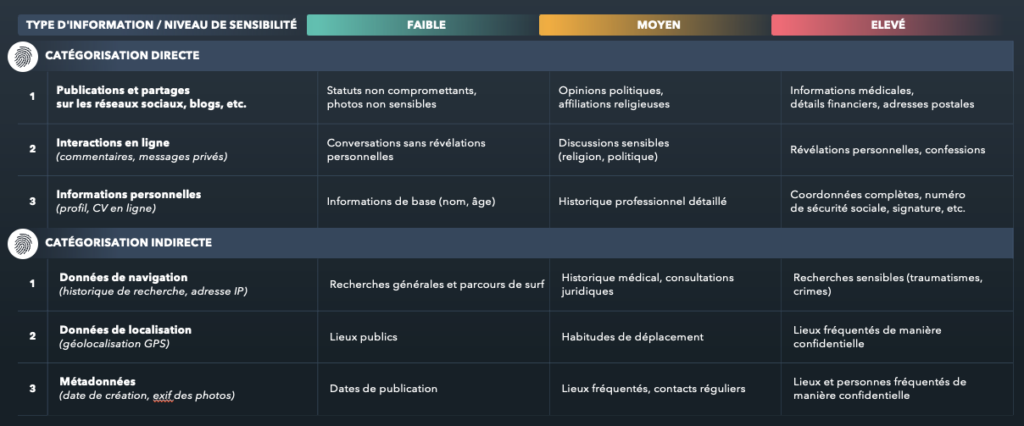

Évidemment, il y a des données qui ont des intérêts ou des sensibilités faibles et certaines qui ont des sensibilités fortes :

L'intelligence artificielle va rendre cela encore plus accessible

L'intelligence artificielle peut traiter ces données avant inaccessibles de manière massive, automatique et exhaustive. En envoyant des centaines de prompts pré-règlés sur des sources dédiées. Par contre, de manière très basique, on peut déjà avoir des informations :

Et adoptons-la dans le cas qui nous occupe :

Si j'ai envie de travailler avec des visuels, vidéos ou autres, j'ai déjà la liste des choses à regarder :

Dans une ville de 1001 habitants (en 2021) , ça laisse une bonne chance de le croiser en dehors des séminaires qu'il donne à disposition dans son domaine !

Quelles problématiques ?

Une fois les éléments théoriques bien explicités, il faut dire qu'il y a toute une série de problèmes :

- Différenciation de cadrage : Comment peut-on voir le mal dans la publication de photo de famille ? Comment voir un papier administratif en page 25 de Google comme étant un souci de réputation numérique ? Beaucoup d’entreprises et d’individus pensent à tort qu’une information est protégée simplement parce qu’elle est noyée dans la masse des données publiques. Or, des outils d’OSINT permettent d’automatiser la recherche et de rendre l’invisible visible.

- Dissymétrie entre offense et défense : Protéger ses données demande une vigilance constante et des moyens conséquents, alors qu’une personne voulant trouver des informations n’a besoin que d’une seule faille pour exploiter une cible. Par ailleurs, les points d'entrée sont très nombreux : les ravisseurs dans le cas de Ledger n'ont pas attaqué Eric Larchevêque. Et il y avait d'autres possibilités.

- Difficulté d'action : autant une enquête revelera toujours des données sensibles, autant il est impossible de prédire qu'une étude donne des résultats intéressants. Et même dans le cas où des données très sensibles sont mises au jour, la capacité d'agir dessus est plutôt limitée.

- Absence de régulation sur le sujet : la transparence des registres d'entreprises est importante, le droit à l'information existe également, mais il n'y a aucun cadre qui arbitre ces éléments. Et se lancer dans une procédure judiciaire engendrera directement un effet Streisand. (En voulant empêcher la divulgation d’une information que certains aimeraient cacher, le résultat inverse survient, à savoir que le fait caché devient notoire.)